Gibt es hier eigentlich irgendwen, der TrueCrypt nicht kennt? Mit Hilfe der Freeware ist es möglich, ganze Partitionen oder aber einzelne Dateien und Ordner in einem Container zu verschlüsseln. So habe ich z.B. meinen USB-Stick mit allem portablen Krempel in einem TrueCrypt-Container gesichert. Sollte man ihn nun dennoch einmal verlieren, so kommt wenigstens niemand an die Daten ran. ;) Hier gibt es nun einmal ein kleines Tutorial über die Container-Nutzung der Open Source Freeware.

Erstellung eines Containers

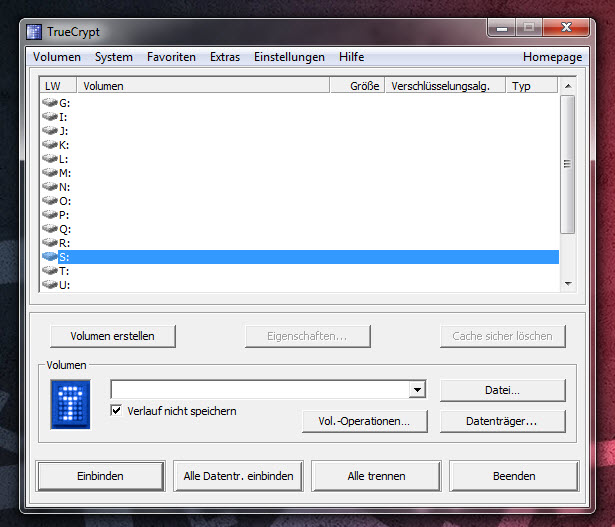

Nach dem Download und der Installation von TrueCrypt (gibt es übrigens auch als portable Version) starten wir eben dieses. Als erstes ändern wir einmal die Sprache. Dazu laden wir uns das Sprachpaket hier herunter und entpacken die Datei insInstallationsverzeichnis von TrueCrypt. Über Settings -> Language wählen wir nun „unsere“ deutsche Sprachdatei aus. Macht vieles einfacher. Windows Vista und 7 Nutzer müssen dem Programm jedoch Adminrechte geben, um es nutzen zu können. Nach dem Start öffnet sich die Oberfläche von TrueCrypt. Über den Button Volumen erstellen öffnet sich der Assistent zum Erstellen eines TrueCrypt-Volumen, in welchem wir nun ein paar Auswahlmöglichkeiten haben.

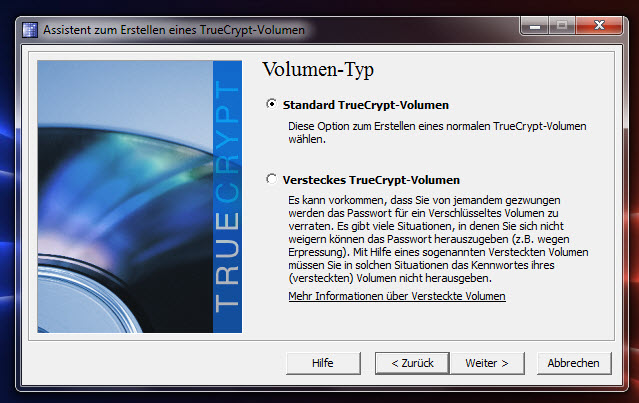

Da ich mich hier nur mit der Erstellung und Nutzung eines Containers beschäftige, lasse ich die Punkte Verschlüsselt eine Partition/ein Laufwerk und System-Partition bzw. System-Laufwerk verschlüsseln einmal außen vor. Damit ist es möglich eine Partition oder auch ein ganzes Laufwerk (bzw. die Systempartition) zu verschlüsseln. Der Grundsatz ist hier jedoch der Gleiche, wie der, den ich hier nun verfolge. Wir wählen also eine verschlüsselte Containerdatei erstellen aus und klicken auf Weiter. Nun haben wir wieder zwei Auswahlmöglichkeiten:

Da wir hier einen einfachen Container erstellen wollen, lassen wir die Auswahl beiS tandard TrueCrypt-Volume. Aber zur Erklärung: Ein verstecktes TrueCrypt-Volumen ist ein Container im Container. ;) Okay, folgendes Szenario: Irgendjemand hat euren Container ausfindig gemacht, und fordert euch nun auf, euch euer Passwort zu geben. Bei dieser Methode könnt ihr es ohne Weiteres machen, da die eigentlichen Daten in einem weiteren, unsichtbaren Contrainer gelagert sind – und damit rechnet ja keiner, also gibt es trotz richtigem Passwort nichts zu sehen und ihr seid „aus dem Schneider“. Natürlich nur etwas für Leute mit ganz, ganz großer Paranoia. =-) Aber wie gesagt, wir bleiben bei dem Standard True-Crypt-Volumen. Im nächsten Fenster müsst ihr den Speicherort eures Containers festlegen – und schon kann es weiter gehen.

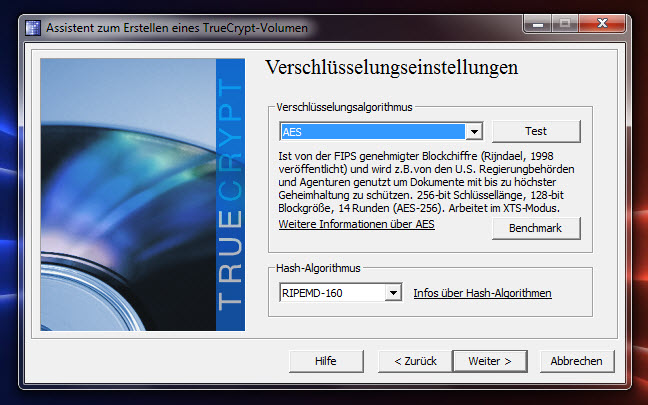

Nun kommen wir zum richtig Interessantem: Der Art der Verschlüsselung. Nunja, wenig spektakulär. Für den Otto-Normal-Nutzer sollte die bereits ausgewählte AES-Methode ausreichen (sicher, gibt aber sicherere; ist dann nur alles unnütz langsamer). Wer Zeit und Interesse hat, kann sich ja mal durch die verschiedenen Arten von Verschlüsselungsalgorithmen durchlesen. Im nächsten Fenster müssen wir die Dateigröße des Containers festlegen. Testweise erstelle ich hier mal einen 10-MB-Container, die Größe könnt ihr jedoch frei bestimmen. Ist ja auch von der Größe eures USB-Sticks (ich empfehle jedoch, ein paar MB freizulassen) abhängig.

Ein Klick auf Weiter bringt euch zu der Passwortvergabe. Hier sollter iht natürlich, wie immer ber Passwörtern, eines beachten: Je länger und wirrer, desto besser. ;) Alternativ könnt ihr auch so genannte Schlüsseldateien erstellen oder festlegen. Diese Schlüsseldateien werden dann zusätzlich zu dem Passwort benötigt. Kein Passwort, kein Zugriff. Keine Schlüsseldatei, kein Zugriff. Ich belasse es jedoch bei dem obligatorischem Passwort.

Und wieder geht es weiter. Nun müsst ihr euch für ein Dateisystem entscheiden. Für kleinere USB-Sticks reicht ein FAT – ich bevorzuge jedoch eher NTFS, was jedoch nur unter Windows funktioniert. Nutzer mit verschiedenen Systemen sollten hier bei FAT bleiben. Den Cluster könnt ihr auf Vorgabe stehen lassen.

Nun noch etwas die Maus kreisen lassen (ändert die Bitfolge) und ein Klick aufFormatieren erstellt euren verschlüsselten Container.

Container einbinden

Nun wollen wir unseren Container natürlich auch einmal einbinden. Dazu öffnen wir (falls nicht mehr bzw. noch nicht geöffnet) wieder TrueCrypt und suchen uns einen Laufwerksbuchstaben aus, in dem unser Container eingebunden werden soll. Über den Button Datei… wählen wir nun unseren erstellen Container aus. Ist auch dies geschehen, klicken wir einmal auf Einbinden, und unser Container wird eingebunden. Natürlich erst nach der Passworteingabe.

Zu finden ist der Container nun im Arbeitsplatz:

Dieses virtuelle Laufwerk kann nun ganz normal verwendet werden, ohne das TrueCrypt die ganze Zeit über geöffnet sein muss. Wenn ihr mit euren Arbeiten fertig seid, dürft ihr nur nicht vergessen, den Container wieder zu trennen. Dies macht ihr, indem ihr in TrueCrypt mit der rechten Maustaste auf euren gemounteten Container klickt und dort Trennen auswählt. Alternativ funktioniert natürlich auch ein Klick auf Alle Datenträger trennen oder auch ein Neustart.

Das war es soweit auch schon. Natürlich bietet TrueCrypt noch einiges mehr an Optionen und Einstellungen, aber da könnt ihr euch selbst durchwühlen. Nur eines will ich euch noch kurz vorstellen: Nämlich die portable Nutzung der Freeware.

TrueCrypt unterwegs

Und zwar die so genannte Travelar Disk. Damit könnt ihr TrueCrypt jederzeit auf eurem USB-Stick mitführen und auf anderen Rechnern mounten (Adminrechte vorrausgesetzt). Den Wizard öffnet ihr über Extras -> Travelar Disk Installation.

Über einen Klick auf den Button Durchsuchen… wählt ihr euren USB-Stick aus. Ein Klick auf Erstellen erstellt nun auf eben diesem eine portable Version von TrueCrypt. Wer mag, kann seinen Container auch noch automatisch mounten lassen (nur die Passworteingabe ist noch notwenig). Dies erreicht ihr über die drei Auswahlboxen unter Autostart-Konfiguration. Erfahrungsgemäß beachten aber die wenigsten Windows-Systeme eine autorun.inf auf USB-Datenträgern. Aber schaden tut es auch nicht. Ich arbeite jedoch immer mit zwei Batch-Dateien.

Zwei Batch-Dateien für TrueCrypt

TrueCrypt bietet eine Vielzahl an Kommandozeilenparametern. Wer mag, kann sich alle Parameter hier ansehen. Ich persönlich nutze immer zwei Batch-Dateien, die ich in meinem Hauptverzeichnis des USB-Sticks mitführe:

Die Datei mount.bat mountet meinen Container automatisch, die Datei unmount.batbinden ihn wieder aus und schließt alle Fenster. Doch, wie sehen die Dateien nun im Detail aus? Fangen wir mit der Datei mount.bat an:

TrueCryptTrueCrypt.exe /q /a /e /c n /m rm /lx /v NTFS.tc action=Mount TrueCrypt Volume

In der ersten Zeile befindet sich direkt am Anfang Ort und Name der TrueCrypt.exe. Gefolgt von ein paar Parametern. Eine besondere Beachtung sollte dabei den Parametern /lx und /v NTFS.tc zu Teil kommen. /lz bindet den Container als Laufwerk X ein – wer einen anderen Buchstaben möchte, der sollte den Buchstaben Xhier ändern. Ein Weglassen des gesamten Parameters bindet das Laufwerk auf dem ersten freien Buchstaben ein. Der zweite Parameter /v NTFS.tc stellt meinen Container dar. Hier muss NTSF.tc natürlich durch den Namen eueres Containers ersetzt werden. Doppelklicke ich nun auf die mount.bat, so wird der Container eingebunden und nach einer Passworteingabe das Explorerfenster des Containers automatisch geöffnet.

Nun wollen wir den Container jedoch auch irgendwann mal wieder schließen – dies erreichen wir über die Datei unmount.bat:

@echo off TrueCryptTrueCrypt.exe /d /q /f

Damit binden wir alle Container aus und schließen automatisch deren Explorerfenster. Ich habe es übrigens auch innerhalb meines Containers, sodass ich aus dem Fenster des Containers eben jenen direkt wieder ausbinden kann.

Eine letzte Bemerkung

So, das war nun meine kleine Einführung in TrueCrypt. Den offiziellen Download findet ihr auf dieser Seite. Wer mag, der kann auch meine portable Version (bzw. meine mit den Batch-Dateien erweiterte Version) hier herunterladen und nutzen. Einfach auf den USB-Stick zu eurem Container schieben, die mount.bat anpassen, fertig. =)

![Techgedöns [tɛçgədøːns] Techgedöns [tɛçgədøːns]](https://tchgdns.de/wp-content/themes/tchgdns/images/header.png)

hi! der link für deine truecrypt version ist falsch!

sollte wohl

http://www.der-s.com/files/blog/truecrypt_portable.zip

heißen…

life’s good!

Oh, ja klar. Ist auch schon korrigiert.

Hallo, ich nutze TrueCrypt 7.0, und ein entfernt lebender Kollege ebenfalls. Kürzlich schickte ich ihm per Post einen codierten USB-Stick. Obwohl mein Kollege mit TC genau so gut umgehen kann wie ich, ließ sich der Stick nicht öffnen. Zur Kontrolle schickte er ihn an mich zurück. Ich konnte ihn sofort und ohne Probleme öffnen. Wedder ist der Stick kaputt, noch war das Passwort inkorrekt, wurde auch nicht falsch eingetippt oder so. Da dies ein großes Rätsel für uns ist, bitten wir um einen Rat. Danke. Gruß, der Andi

Hm, also ehrlich gesagt muss ich da auch passen – zumal man so ohne Fehlermeldung gar keine Ideen anreichern kann.

Der Stick und die Datei ansich wurden jedoch korrekt erkannt, und nur der Container ließ sich nicht öffnen? Also so aus der Kristallkugel heraus würde ich nur meinen, dass dann eventuell eine Schlüsseldatei fehlt. Aber wie gesagt: Ohne Fehlermeldung ist keinerlei Lösung möglich.

Aber ich bin auch kein Entwickler von TrueCrypt…