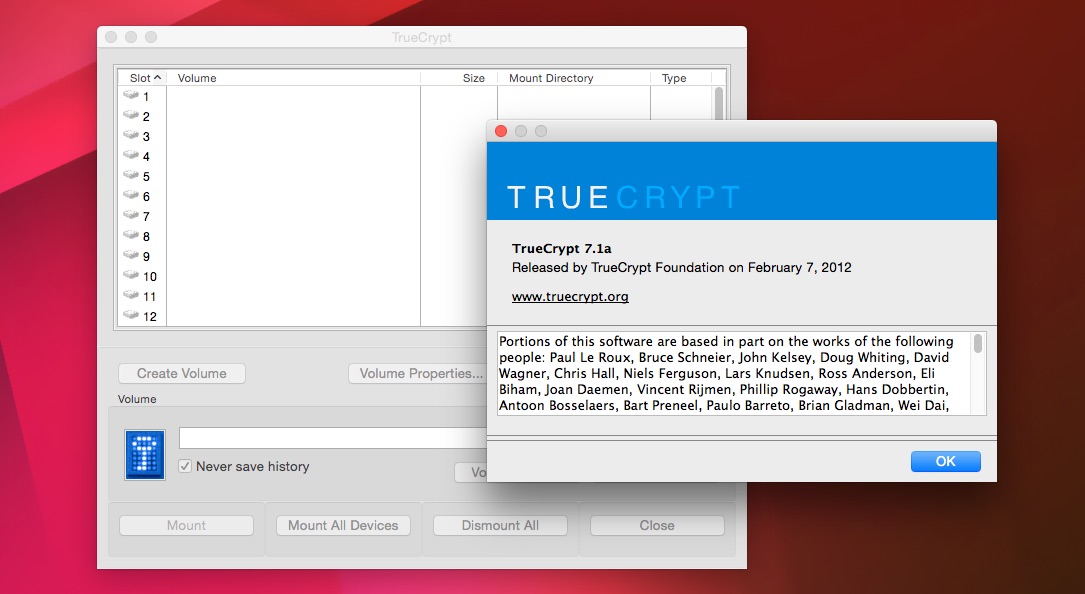

Oh man, was gab es bezüglich des Verschlüsselungs-Tools TrueCrypt im Sommer des letzten Jahres für eine Aufruhr, als auf der offiziellen Webseite ein dicker Warnhinweis die Besucher begrüßte: „Die Nutzung von Truecrypt ist unsicher, da nicht behobene Sicherheitslücken vorhanden sein können.“ Außerdem haben die Entwickler die Entwicklung eingestellt, die letzte signierte Version 7.2 bietet auch keine Möglichkeit mehr, neue Container erzeugen zu können. Die Gründe dafür ist man bis heute noch schuldig, was nicht zuletzt dafür gesorgt hat, dass es zahlreiche Vermutungen und Theorien für den Grund gibt. Von „Entwickler haben keine Lust mehr“ bis hin zum Einschreiten der NSA war alles vertreten.

Parallel zu diesen Meldungen gab es jedoch auch einen Sicherheits-Audit zur Sicherheit von TrueCrypt, dessen erster Teil keine nennenswerten Sicherheitmängel aufzeigen konnte. Inzwischen ist jedoch auch der zweite Teil des Audits abgeschlossen worden, sodass man die vollständigen Ergebnisse nun veröffentlicht hat. Das Fazit von Kryptograph Matthew Green: TrueCrypt besitzt keine absichtlich eingebauten Backdoors oder schwere Designfehler, sodass man TrueCrypt grundsätzlich als sicheres Stück Kryptographie-Software bezeichnen dürfe. Trotzdem ist TrueCrypt keine fehlerfreie Software, denn im Audit sind auch ein paar Schwachstellen ans Tageslicht gekommen.

So wird an einer Stelle im Code zum Beispiel nicht der Rückgabewert einer Funktion, die den Zufallszahlengenerator von Windows aufruft, nicht korrekt geprüft, was in seltenen Fällen dafür sorgen kann, dass so ein Schlüssel mit schlechten Zufallszahlen erzeugt wird. Da allerdings auch die Bewegungen der Maus zur Generierung des Keys herangezogen werden, dürfte dieser Punkt nur selten zutreffen – unsauber programmiert wäre es dennoch. Einen weiteren Kritikpunkt gab es in Bezug auf die verwendete AES-Implementierung, die anfällig auf Cache-Timing-Angriffe reagiert, allerdings trifft dies auch nur Multi-User-Systeme.

Alles in allem konnte man jedoch keine gravierenden Schwachstellen aufdecken, sodass man TrueCrypt auch weiterhin ohne Sorgenfalten weiterempfehlen kann. Bleibt zu hoffen, dass Forks wie zum Beispiel VeraCrypt weiterhin an ihren Projekten werkeln, denn TrueCrypt besitzt ein recht undurchschaubares Lizenzmodell. TrueCrypt ist zwar eine Open-Source-Software, allerdings besitzen einzelne Programmteile unterschiedliche und teilweise autorenspezifische Lizenzen, was viele Einsatzszenarien des Quellcodes unmöglich macht. Mal schauen was sich hier in den kommenden Monaten noch so tut…

Quelle Open Crypto Audit via Caschys Blog, Golem

![Techgedöns [tɛçgədøːns] Techgedöns [tɛçgədøːns]](https://tchgdns.de/wp-content/themes/tchgdns/images/header.png)

Schreibe den ersten Kommentar